A autenticação por impressão digital tem sido amplamente adotada em smartphones para complementar a autenticação de senha tradicional, tornando-se um alvo tentador para invasores.

A indústria de smartphones está totalmente ciente das ameaças existentes e, especialmente para o ataque de apresentação estudado pela maioria dos trabalhos anteriores, as ameaças são quase eliminadas pela detecção de vivacidade e limite de tentativas.

Por Jeff Goldman

Pesquisadores de segurança publicaram recentemente um artigo detalhando um ataque que eles dizem que pode ser usado para contornar a autenticação de impressão digital do smartphone.

Yiling He, da Universidade de Zhejiang, na China, e Yu Chen, do Xuanwu Lab, da Tencent Security, estão chamando o ataque de BrutePrint , que, segundo eles, pode ser usado para sequestrar imagens de impressões digitais.

Um ataque como o BrutePrint pode representar uma ameaça significativa para senhas, uma forma cada vez mais popular de substituir senhas por métodos de autenticação como autenticação de impressão digital ou reconhecimento facial.

E o ataque é barato de realizar. “O equipamento adversário é principalmente uma placa de circuito impresso (PCB), que é barata e universal”, escreveram os pesquisadores. “Para modelos específicos de smartphones, é necessário um circuito impresso flexível adaptável (FPC). O equipamento custa cerca de 15 dólares no total.”

Ignorando os Limites de Tentativas

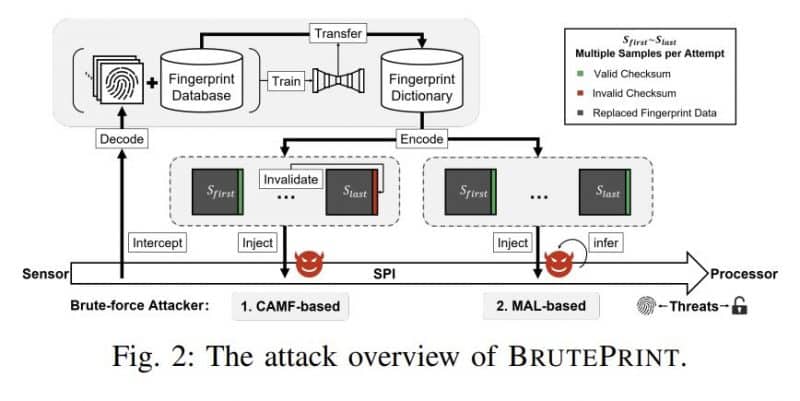

Simplificando, o BrutePrint atua como um intermediário para contornar quaisquer limites de tentativa e sequestrar imagens de impressões digitais. “Especificamente, o desvio explora duas vulnerabilidades de dia zero na estrutura de autenticação de impressão digital (SFA) do smartphone, e o sequestro aproveita a simplicidade do protocolo SPI [Serial Peripheral Interface]”, escreveram os pesquisadores.

Os dois dias zero aproveitados no ataque, qualquer um dos quais pode ser usado para contornar os limites de tentativa, são uma falha Cancel-After-Match-Fail (CAML) e uma falha Match-After-Lock (MAL). “Em vez de um bug de implementação, CAMF e MAL aproveitam defeitos lógicos na estrutura de autenticação”, escreveram os pesquisadores. “Portanto, existe em vários modelos e sistemas operacionais.”

Tentando o ataque em 10 modelos diferentes de smartphones com sistemas operacionais atualizados, os pesquisadores conseguiram ultrapassar três vezes o limite de tentativas do Touch ID – e permitiram com sucesso tentativas ilimitadas em dispositivos Android, abrindo caminho para ataques de força bruta.

Eles testaram os ataques nos seguintes dispositivos, abrangendo iOS, Android e HarmonyOS: Apple iPhone SE e iPhone 7, Samsung Galaxy S10+, OnePlus 5T e 7 Pro, Huawei P40 e Mate30 Pro 5G, OPPO Reno Ace, Vivo X60 Pro e Xiaomi Mi 11 Ultra.

Sequestro de imagem de impressão digital

Para o sequestro de imagens de impressão digital, os pesquisadores aproveitaram uma fraqueza no protocolo SPI dos sensores de impressão digital para permitir ataques man-in-the-middle.

“Os sensores SFA, exceto o Touch ID, não criptografam nenhum dado e carecem de autenticação mútua”, escreveram eles. “Juntamente com a frequência possível de injeção, a situação torna o SFA vulnerável ao ataque MITM ao SPI.”

“O sequestro de imagens de impressão digital é viável em todos os dispositivos, exceto no Apple, que é o único que criptografa dados de impressão digital no SPI”, acrescentaram.

Como responder à ameaça BrutePrint

Para mitigar a falha do CAMF, os pesquisadores recomendaram uma configuração adicional de limite de tentativa de cancelamento de erro – e, mais importante, eles instaram os fornecedores de sensores de impressão digital a criptografar dados importantes.

E não se trata apenas de smartphones – eles alertaram que o BrutePrint também pode ser aplicado a outros sistemas biométricos.

“A ameaça sem precedentes precisa ser resolvida em cooperação com os fabricantes de smartphones e sensores de impressão digital, enquanto os problemas também podem ser mitigados nos sistemas operacionais”, escreveram eles. “Esperamos que este trabalho possa inspirar a comunidade a melhorar a segurança do SFA.”

Fonte: esecurityplanet

Fornecedor de segurança alerta para riscos do uso de voz por deepfake

Como o reconhecimento facial, impressões digitais, biometria por íris e por voz e além da biometria comportamental estão sendo utilizados para garantir a identificação digital precisa para mitigar fraudes e proporcionar aos usuários conforto, mobilidade e confiança.

Leia os artigos de nossa coluna de Biometria!