Virou um jogo de gato e rato. As instituições financeiras bloqueiam a ferramenta da vez, os fraudadores lançam uma nova versão

Por Eduardo Pires

Malwares como Brasdex e clonadores de aplicativos como App Cloner ganharam evidência nos últimos meses.

Com grande gravidade, causaram um prejuízo de milhões de reais em fraudes contra instituições financeiras e varejistas.

O ferramental está acessível por valores que vão de R$ 80 até R$ 30 mil por mês.

A popularização da tecnologia pelos fraudadores

É fato que grande parte das perdas com fraudes digitais no Brasil é oriunda de operações que reproduzem o crime de forma orquestrada e sistemática.

Durante muito tempo, se limitaram à realização de ligações telefônicas e ataques um por vez. O tempo passou, a fraude digital se sofisticou e cresceu vertiginosamente, passando a investir em tecnologia para deixar os ataques cada vez mais automatizados e escaláveis.

Um levantamento realizado no ano passado, apresentado pela CNN, mostrou que a cada 7 segundos, uma tentativa de fraude foi registrada no Brasil.

Do segundo semestre de 2022 para cá, acompanhamos lançamentos quase semanais de ferramentas de software sofisticadas que facilitam a automação de processos fraudulentos.

Os vídeos que circulam são assustadores e vão desde tecnologias de deepfake usadas para transformar fotos estáticas em vídeos do rosto capazes de piscar os olhos, virar de lado e até mesmo sorrir – usados à exaustão para burlar tecnologias de liveness e biometria facial, a ataques de acesso remoto, que, através de um malware instalado no celular da vítima, conseguem alterar o destino de pix legítimo, direto para uma conta fraudulenta.

Os fraudadores estão cada vez mais organizados, como em uma linha de produção, e essas ferramentas estão sendo distribuídas na deepweb e em comunidades de fraudadores em redes sociais e aplicativos de mensagens, como uma assinatura com cobrança mensal por algumas centenas de reais: é o fraud-as-a-service.

Vamos conhecer mais deste ferramental recente utilizado pelos fraudadores.

Malware Brasdex e outros RATs (tipos de Remote Access Trojan ou Trojan de Acesso Remoto)

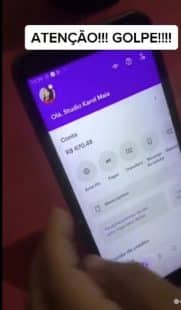

O vídeo recente que circula nos grupos de prevenção à fraude mostra o fluxo de um pix de R$ 1 ocorrendo normalmente na conta de um banco digital.

A tela que pede a senha para confirmar a transação fica em branco, demorando um pouco mais que o normal para carregar.

No momento de digitar a senha, o usuário clica em voltar, ao invés de digitar a senha. Nesse instante, o valor da transação está modificado, e o R$ 1 que seria transferido se transformou em R$ 670.

A conta destino também fora alterada. Felizmente, a pessoa que gravou o vídeo percebeu o comportamento anômalo do app do banco e voltou atrás na transação, logo antes de ter seu saldo total da conta corrente roubado.

A ferramenta que viabiliza um golpe tão sofisticado é o malware conhecido como Brasdex, que é instalado no celular através de links maliciosos enviados pelos golpistas, sob o pretexto da vítima ter um suposto valor a receber, esquecido em contas correntes ou poupanças de outras instituições financeiras.

Uma vez instalado no celular da vítima, o malware possibilita o acesso remoto e os golpistas passam a poder interagir com a tela.

Dessa forma, no momento em que a tela de senha está para aparecer, os golpistas tomam o controle do celular e inserem uma tela de carregamento em branco para o usuário, enquanto, de forma oculta, alteram as informações do valor do pix e da conta de destino.

Com as informações adulteradas, a tela de carregamento desaparece, de modo que apenas a tela de senha fica visível para o usuário. Se a senha for digitada, o pix é feito para a conta do golpista.

Essa modalidade de golpe é particularmente desafiadora de ser detectada pelas instituições financeiras, pois quase tudo indica que é uma transação legítima: o dispositivo é o mesmo de sempre, ao qual a conta está vinculada e a localização de onde a transação é realizada é possivelmente comum para o usuário.

Enquanto esse artigo estava sendo escrito, tomei ciência de um novo malware sendo usada em larga escala no Brasil.

Chamado de Hook, este também é um RAT que permite aos golpistas acessarem e operarem os celulares das vítimas remotamente.

Atualmente, esse malware está sendo comercializado por US$ 5 mil/mês, valores que beiram os R$ 30 mil por mês.

Uma verdadeira stack, ou seja, um conjunto de tecnologias que dispõe até de suporte e backend dedicado.

App Cloner – ferramenta dos fraudadores de identidade para spoofing câmera, e posteriormente uso de Injection de selfie (deepfake)

As soluções de biometria facial se popularizaram e são quase uma unanimidade nas estratégias de prevenção à fraude de bancos e fintechs.

De forma bem breve, os apps de instituições financeiras solicitam uma selfie para verificar que a pessoa que está tentando fazer uma transação sensível, como troca de dispositivo ou de senha, de fato corresponde ao titular da conta, cuja face foi previamente cadastrada.

No momento da selfie, os apps forçam o uso da câmera para capturar a foto em tempo real, não sendo possível colocar outras imagens do rolo da câmera.

Rapidamente, os fraudadores correram para burlar essa obrigação de uso da câmera em tempo real. Criaram um software poderoso, capaz de descompilar o aplicativo, alterar propriedades de código fonte, parâmetros de GPS e hardware, e fazê-lo rodar novamente com as alterações que facilitam novas fraudes.

Assim, passaram a conseguir importar fotos do rolo da câmera quando os apps de banco esperavam receber apenas imagens tiradas pela câmera do celular em tempo real, técnica essa conhecida como injection de imagem ou de selfie.

Soma-se ao fato que 2021 e 2022 foram anos de grandes vazamentos de dados no Brasil, o que facilitou bastante o acesso às fotos dos rostos dos cpfs de interesse dos golpistas.

A combinação de App Cloner com fotos de face amplamente disponíveis resultou numa escalada das fraudes, grandes prejuízos e dor de cabeça às instituições financeiras.

Do aumento de casos de injeção de imagem e falta de confiança nas fotos de faces, surgiu o liveness de faces.

O que antes era uma foto estática, passou a ser captura de vídeo dos usuários abrindo os olhos, a boca e se aproximando da câmera.

Assim, finalmente haveria a certeza que de fato temos um usuário legítimo por trás de uma transação de risco. Fim da linha para os fraudadores? Não exatamente.

Mais um software foi desenvolvido para fraude. O programa recebe uma foto e, a partir dela, desenvolve um vídeo, fazendo com que essa foto passe a se mexer de acordo com os requisitos dos principais fornecedores de liveness, ou seja, de prova de vida: as fotos estáticas ganharam movimento, abrindo olhos, boca e se aproximando da câmera, técnica conhecida como deepfake – ou falsificação profunda, em português.

Com isso, a sensação é a de que se voltou à estaca zero e nem mais as soluções de detecção de liveness mais sofisticadas estão imunes ao ferramental do mal.

O software App Cloner está disponível para uso por preços que variam de R$ 80 até R$ 8 mil, a depender de que funcionalidades o fraudador precise.

A depender da versão comprada, o fraudador consegue criar até 30 clones de um mesmo app na versão de entrada, até clones ilimitados na versão Ultra+, que custa R$ 8 mil.

A gradação de preços e funcionalidades inclui alteração do IMEI, IP, Google advertising id, Amazon id, Socks proxy e muito mais. Importante, pagamentos em Bitcoin tem o preço reduzido em 10%, um desconto para dificultar o rastreio da valor pago.

Como agravante, várias variações do App Cloner passaram a surgir semanalmente de forma independente, adaptando suas funcionalidades para fraudes específicas.

Emulador

Sabendo que a fraude é um problema sistemático e cometido em escala, é comum que os times de prevenção à fraude bloqueiem não só a conta fraudulenta, como também o dispositivo (device fingerprinting) de onde partiu a fraude para evitar reincidência.

Essa estratégia é importante para subir significativamente o custo de cada nova fraude. Imagine se o fraudador tivesse que comprar um celular novo para cada fraude com os modelos mais baratos no Brasil com custo de R$ 200 a R$ 600? Além de pesar no bolso, exigiria uma operação logística para receber e operar os novos dispositivos.

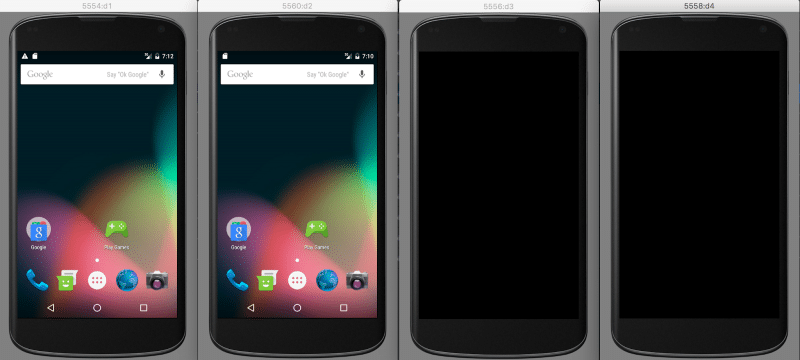

Não demorou até os fraudadores perceberem que poderiam usar ferramentas dos desenvolvedores de apps, os emuladores, que simulam as características de um celular físico para aplicar fraude em escala.

Se o aplicativo não detectar que a ação parte de um emulador, então o fraudador tem caminho livre para cometer fraude atrás de fraude.

Os times de prevenção à fraude bloqueiam o dispositivo de onde a fraude partiu, mas os golpistas conseguem criar um novo dispositivo virtual com poucos cliques.

Hoje, sabemos que o ferramental é robusto ao ponto de automatizar criação de contas falsas, invasão de contas e até o uso de outros ferramentais como o malware Brasdex, citado no início do artigo.

O que ainda vem por aí: vídeos de fake de voz

Está claro que informações estáticas como login e senha, ou até ferramentas supostamente dinâmicas como liveness, estão sendo burladas com o ferramental dos fraudadores. Mas a tendência é que não pare por aí.

Com o avanço e democratização da inteligência artificial, que recentemente ganhou notoriedade com o ChatGPT, novas ferramentas começam a surgir para transformar a voz das pessoas em tempo real. Recentemente, Elon Musk apresentou uma ferramenta de voz capaz de transformar sua voz na de Morgan Freeman, Joe Biden e outros famosos, tudo em tempo real. Nossa voz é a próxima fronteira que será atacada.

E qual a solução?

Esse ferramental tem uma coisa em comum, todos evoluíram e criaram versões explorando as vulnerabilidades das formas de autenticação disponíveis no mercado. Notem que senhas e biometria facial foram alvo fácil.

Virou um jogo de gato e rato. As instituições financeiras bloqueiam a ferramenta da vez, os fraudadores lançam uma nova versão. E, como num loop, a fraude continua.

Criar uma squad temporária para parar um malware não vai ser suficiente, pois logo uma nova versão surgirá. A solução tem que ser viva e evoluir semanalmente.

Só resta uma alternativa aos bancos e fintechs: uma robusta camada de detecção de RATs (Remote Access Trojan), malwares que utilizam permissões de acessibilidade remota do aparelho, App Cloner, emulador e qualquer outro tipo de ferramenta que facilite a fraude.

Enquanto o problema não for atacado na raiz, no ferramental, a fraude não vai parar. E uma vez detectado o uso de qualquer um desses ferramentais, a ação deve ser clara – não se deve confiar em absolutamente nada parte deste dispositivo, tampouco autorizar qualquer tipo de transação que parte dele

Sobre o Autor

Eduardo Pires é Country Manager da Incognia.

Formado em Ciência da Computação pela Universidade Federal de Pernambuco e pela Queen’s University Belfast, na Irlanda, o executivo atua na linha de frente com experiência em engenharia de software e expertise no setor de aplicativos móveis, fintechs, bancos e varejistas, autenticando usuários por meio de localização e comportamento para reduzir as taxas de fraude sem adicionar atrito à experiência do usuário.

Fraudes cibernéticas por roubo de identidade digital devem aumentar em 2023, segundo a iProov

Biometria da voz é a nova solução contra fraudes na abertura de contas via WhatsApp

Acompanhe artigos do Brasil e do Mundo sobre

Crypto ID é o maior mídia Online do Brasil e América Latina sobre identificação. Leia e acompanhe.

Acompanhe como o reconhecimento facial, impressões digitais, biometria por íris e voz e o comportamento das pessoas estão sendo utilizados para garantir a identificação digital precisa para mitigar fraudes e proporcionar aos usuários conforto, mobilidade e confiança.

Leia outros artigos de nossa coluna de Biometria!