A Check Point Research relata um aumento significativo nos ataques do Lokibot em outubro, levando-o ao terceiro lugar pela primeira vez em cinco meses; a nova vulnerabilidade Text4Shell aparece pela primeira vez; e AgentTesla assumiu o primeiro lugar como o malware mais prevalente no mundo e no Brasil

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de outubro de 2022.

Os pesquisadores relataram que o keylogger AgentTesla assumiu o primeiro lugar como o malware mais difundido, impactando 7% das organizações em todo o mundo.

Houve um aumento significativo no número de ataques do infostealer Lokibot, que alcançou o terceiro lugar pela primeira vez em cinco meses.

Além disso, uma nova vulnerabilidade foi divulgada, a Text4Shell, afetando a biblioteca Apache Commons Text.

O Lokibot é um infostealer de commodities projetado para coletar credenciais de uma variedade de aplicativos, incluindo navegadores da Web, clientes de e-mail e ferramentas de administração de TI.

Como um cavalo de Troia, seu objetivo é se infiltrar, sem ser detectado, em um sistema e disfarçar-se de programa legítimo.

Ele pode ser distribuído por meio de e-mails de phishing, sites maliciosos, SMS e outras plataformas de mensagens.

Esse aumento na popularidade pode ser explicado pelo aumento de campanhas de spam com temas de consultas online, pedidos e mensagens de confirmação de pagamento.

Em outubro, a CPR também viu a divulgação de uma nova vulnerabilidade crítica, a Text4Shell, (CVE-2022-42889).

Com base na funcionalidade do Apache Commons Text, isso permite ataques em uma rede, sem a necessidade de privilégios específicos ou interação do usuário.

A Text4shell é uma reminiscência da vulnerabilidade Log4Shell, que ainda está como uma das principais ameaças, um ano depois, ocupando o segundo lugar na lista de outubro.

Embora a Text4Shell não tenha entrado na lista das principais vulnerabilidades exploradas em outubro, ela já impactou mais de 8% das organizações em todo o mundo.

“Vimos muitas mudanças nos rankings em outubro, com um novo conjunto de famílias de malware compondo as três grandes ameaças. É interessante que o Lokibot tenha voltado ao terceiro lugar tão rapidamente, o que mostra uma tendência crescente de ataques de phishing. À medida que avançamos para novembro, que é um período movimentado para o e-commerce, é importante que as pessoas permaneçam atentas e fiquem de olho em e-mails suspeitos que possam conter códigos maliciosos. É preciso atentar para sinais como remetente desconhecido, solicitação de informações pessoais e links. Em caso de dúvida, deve-se visitar os sites oficiais diretamente e encontrar as informações de contato apropriadas de fontes verificadas, além de certificar-se de ter a proteção contra malware instalada”, ressalta Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

A CPR também revelou que a “Web Server Exposed Git Repository Information Disclosure” é a vulnerabilidade mais explorada, impactando 43% das organizações em todo o mundo, seguida de perto pela “Apache Log4j Remote Code Execution”, com um impacto de 41%.

Em outubro, a Educação/Pesquisa fincou sua permanência em primeiro lugar como o setor mais atacado globalmente.

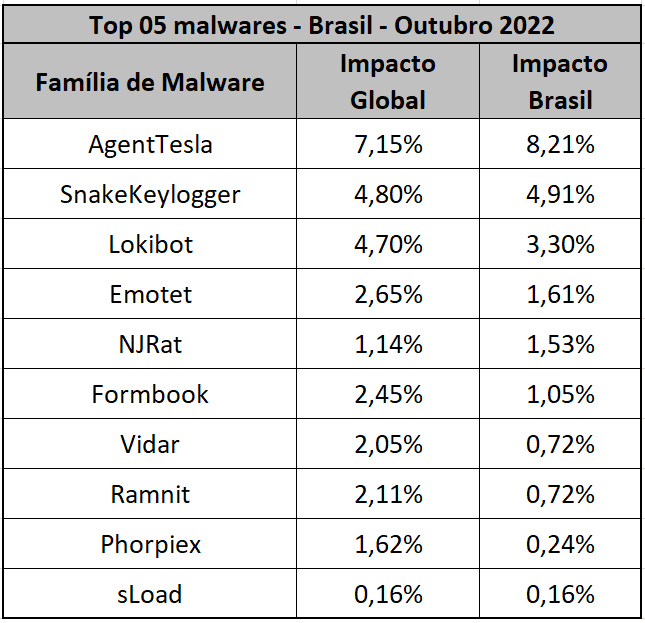

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em outubro, o AgentTesla foi o malware mais difundido no mês, impactando 7% das organizações em todo o mundo, seguido por SnakeKeylogger afetando 5% e Lokibot com impacto de 4%.

↑ AgentTesla – É um RAT avançado que funciona como keylogger e ladrão de informações, capaz de monitorar e coletar a entrada do teclado da vítima, teclado do sistema, capturar screenshots e exfiltrar credenciais para uma variedade de softwares instalados na máquina da vítima (incluindo Google Chrome, Mozilla Firefox e o cliente de e-mail Microsoft Outlook).

↑ SnakeKeylogger – SnakeKeylogger é um keylogger modular .NET e ladrão de credenciais descoberto pela primeira vez em novembro de 2020. Sua função principal é registrar as teclas digitadas pelo usuário e transmitir dados coletados para os agentes de ameaças. Ele representa uma grande ameaça à segurança online de um usuário, pois esse malware pode roubar todos os tipos de informações confidenciais e é particularmente evasivo.

↑Lokibot– Lokibot é um Info Stealer distribuído principalmente por e-mails de phishing e é usado para roubar vários dados, como credenciais de e-mail, bem como senhas para carteiras Crypto Coin e servidores FTP.

A lista global completa das dez principais famílias de malware em outubro pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em outubro, Educação/Pesquisa prosseguiu como o setor mais atacado globalmente, seguido por Governo/Militar e Saúde; os mesmos setores e as mesmas posições na lista desde o mês de agosto.

1.Educação/Pesquisa

2.Governo/Militar

3.Saúde

No Brasil, os três setores no ranking nacional mais visados em outubro foram:

1. Governo/Militar

2. SI/VAR/Distributor (Integradores de Sistemas/VAR/Distribuidores)

3. Transportes

O setor de Educação/Pesquisa permaneceu em sétimo lugar em outubro no ranking nacional.

Principais vulnerabilidades exploradas

Em outubro, a equipe da CPR também revelou que a “Web Server Exposed Git Repository Information Disclosure” seguiu como a vulnerabilidade mais explorada, impactando 43% das organizações no mundo, seguida pela “Apache Log4j Remote Code Execution”, que permaneceu em segundo lugar com impacto global de 41% das organizações.

A “HTTP Headers Remote Code Execution” ocupou o terceiro lugar das vulnerabilidades com um impacto global de 39%.

↔ Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

↔Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um atacante remoto execute código arbitrário no sistema afetado.

↑ HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os HTTP Headers permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um HTTP Header vulnerável para executar um código arbitrário na máquina da vítima.

Principais malwares móveis

Em outubro, o Anubis permaneceu em primeiro lugar como o malware móvel mais difundido, seguido por Hydra e Joker.

1. Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

2. Hydra é um cavalo de Troia bancário projetado para roubar credenciais financeiras, solicitando às vítimas que ativem permissões perigosas.

3.Joker é um spyware Android no Google Play, projetado para roubar mensagens SMS, listas de contatos e informações do dispositivo. Além disso, o malware também pode inscrever a vítima em serviços premium pagos sem seu consentimento ou conhecimento.

Os principais malwares de outubro no Brasil

O principal malware no Brasil em outubro também foi o AgentTesla com impacto de 8,21%, superior ao impacto global de 7,15%.

O malware SnakeKeylogger igualmente apareceu em segundo com impacto de 4,91% (pouco acima dos 4,80% do impacto global) e o Lokibot ficou em terceiro com 3,30% de impacto (abaixo dos 4,70% do global).

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis.

A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção.

A Check Point Software protege mais de 100.000 organizações de todos os portes.

Sistemas de barramento blindado de canal aberto beneficiam data centers

Provedores brasileiros de Internet estão sendo alvos de ataques com volume de tráfego malicioso

EDR faz monitoramento dos dispositivos para identificar ameaças cibernéticas

Computação de borda e a proliferação ataques cibernéticos na saúde

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.