O site CRAWLER.NINJA emitiu um relatório relativo a março/2020, onde verificamos o aumento significativo do usos de sites utilizando HTTPS e criptografia forte

Por Adriano Frare

Olhando para os números absolutos, estamos com até 528.498 sites entre os 1 milhão de principais usando HTTPS! O número provavelmente é um pouco mais alto que isso também, pois sempre há um pequeno número de verificações com falha, por isso é ótimo ver esses números impressionantes. Olhando para % e as coisas ainda parecem realmente saudáveis.

Você pode ver a mesma queda em setembro de 2019 causada pela mudança na fonte de dados, mas há um bom crescimento nos últimos 6 meses.

Embora tenha havido uma leve queda, é bom ver que a troca de fonte de dados não teve um impacto particularmente grande, me dando mais confiança na precisão desses números. Agora, somos 60,9338% dos 1 milhão de sites que redirecionam ativamente os usuários para HTTPS.

Certificados

Comecei a rastrear mais métricas sobre certificados ao longo dos anos, à medida que se tornam mais importantes em nosso mundo cada vez mais HTTPS e ainda há alguma tendência interessante surgindo ao longo do tempo.

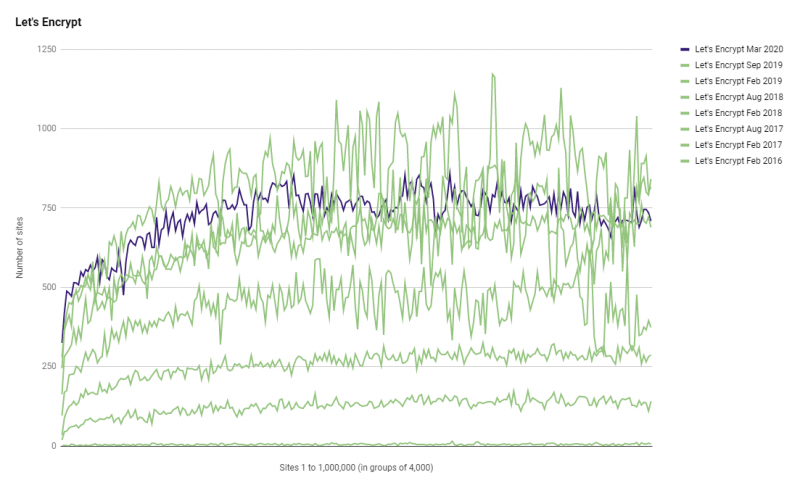

Comecei a rastrear a presença de Let’s Encrypt no Top 1 milhão em 2016 e eles viram um crescimento realmente surpreendente nesse período. Como outras métricas, eles foram atingidos quando mudei a fonte de dados, mas também como outras métricas que tiveram um bom crescimento nos últimos 6 meses.

Let’s Encrypt, cobrindo 181.896 sites no Top 1 milhão, uma participação de 20,97% !

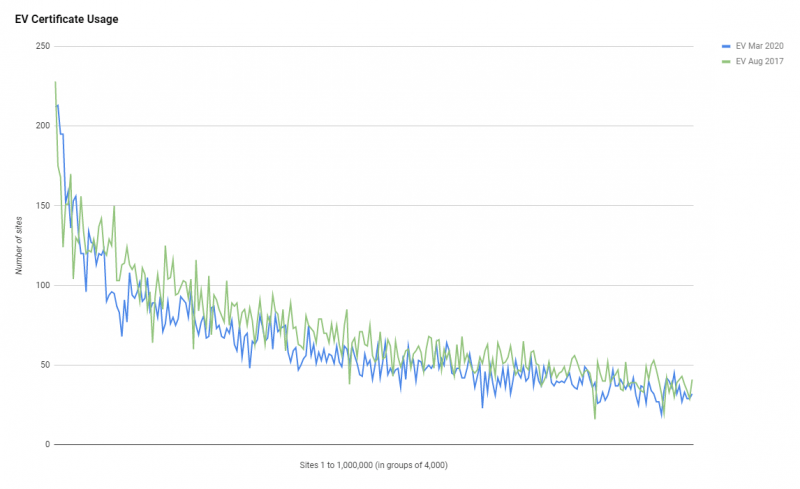

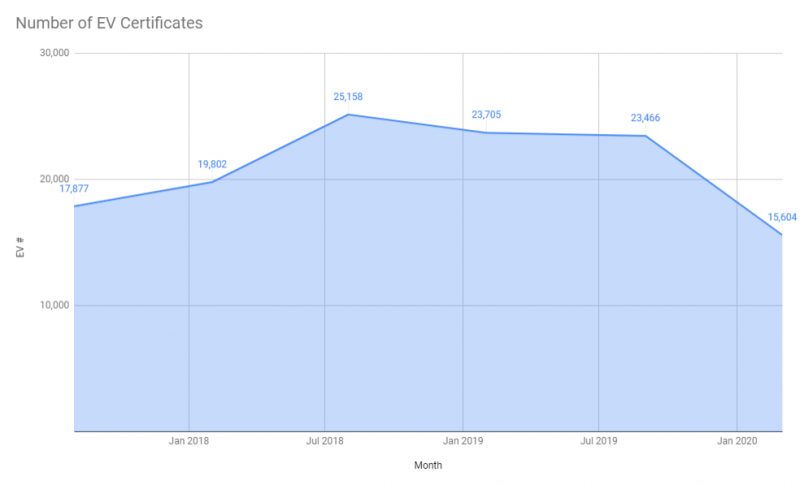

Outra tendência contínua ao longo dessas verificações é o declínio na presença de certificados EV no Top 1 milhão. Apesar de haver mais sites do que eu já gravei usando HTTPS, também há o menor número de sites usando certificados EV.

Esse gráfico realmente não faz justiça, então eu representei os dados de maneira um pouco diferente aqui.

É um declínio muito acentuado e perceptível apenas nos últimos 6 meses.

Atualmente, existem 15.604 sites usando certificados EV, o menor número absoluto que já registrei, e isso representa 1,80% dos sites usando certificados EV, a menor participação de mercado que eu ‘ já gravou.

Dado o enorme crescimento no uso de certificados nos últimos anos, é interessante, mas não surpreendente, que o EV não esteja apenas falhando em capturar qualquer um dos novos sites usando HTTPS, mas também perdendo terreno existente à medida que os sites mudam para certificados DV.

Para finalizar a seção de certificado, a lista abaixo contem rank dos maiores emissores de certificados para o levantamento de 1 milhão de sites.

Certificate Issuers:

C = US, O = Let’s Encrypt, CN = Let’s Encrypt Authority X3 181,895

C = US, ST = CA, L = San Francisco, O = “CloudFlare, Inc.”, CN = CloudFlare Inc ECC CA-2 88,085

C = GB, ST = Greater Manchester, L = Salford, O = Sectigo Limited, CN = Sectigo RSA Domain Validation Secure Server CA 35,568

C = US, ST = Arizona, L = Scottsdale, O = “GoDaddy.com, Inc.”, OU = http://certs.godaddy.com/repository/, CN = Go Daddy Secure Certificate Authority – G2 35,500

C = US, O = Amazon, OU = Server CA 1B, CN = Amazon 23,000

C = US, ST = TX, L = Houston, O = “cPanel, Inc.”, CN = “cPanel, Inc. Certification Authority” 16,828

C = US, O = DigiCert Inc, CN = DigiCert SHA2 Secure Server CA 16,191

C = GB, ST = Greater Manchester, L = Salford, O = COMODO CA Limited, CN = COMODO RSA Domain Validation Secure Server CA 12,338

C = US, O = DigiCert Inc, OU = www.digicert.com, CN = RapidSSL RSA CA 2018 11,036

C = US, O = DigiCert Inc, OU = www.digicert.com, CN = GeoTrust RSA CA 2018 9,189

Além do crescimento meteórico de Let’s Encrypt, há outra coisa interessante a ser observada: o declínio contínuo na presença de CAs tradicionais e o aumento contínuo de plataformas que fornecem certificados. Todas as CAs tradicionais, como DigiCert, Sectigo /Comodo e GoDaddy, perderam terreno, enquanto Amazon e CloudFlare ganharam terreno.

Provavelmente, é seguro incluir pelo menos um pouco de Let’s Encrypt nessa mesma categoria, pois, embora eles sejam uma CA tradicional, pois entregam certificados para os operadores do site, eles também são usados em escala para plataformas como GitHub Pages e WordPress Blogs.

Autorização de autoridade de certificação

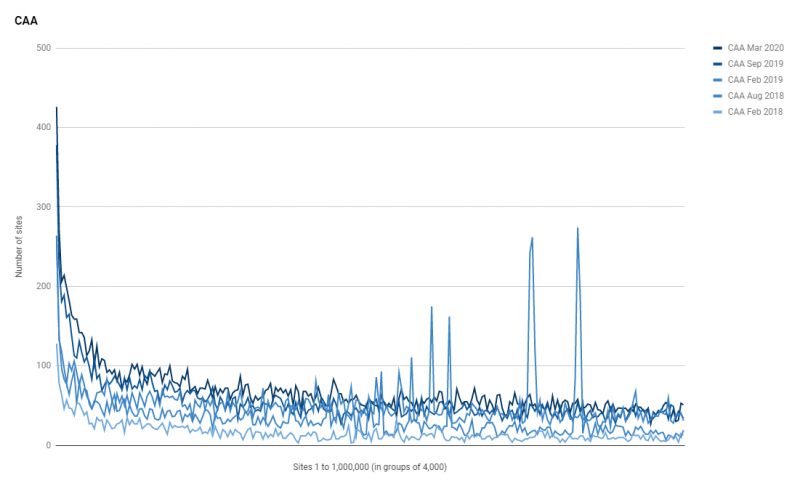

Enquanto ainda estamos no assunto de certificados, é claro que é importante falar sobre a Autoridade de Autoridade de Certificação (CAA).

A capacidade de controlar quais CAs podem emitir certificados para o seu site e quando eles podem emiti-los é um ótimo recurso para alavancar e mais sites precisam usá-lo. Nessa nota, é ótimo dizer que mais sites estão usando!

Você pode ver um grande foco no uso do CAA nos sites mais bem classificados do lado esquerdo do gráfico e os 10 sites mais bem classificados usando o CAA nos mostram que tipo de organização o está usando.

Sites using CAA:

1 google.com

2 facebook.com

3 youtube.com

9 netflix.com

13 wikipedia.org

15 yahoo.com

16 doubleclick.net

20 wikipedia.com

24 googletagmanager.com

25 youtube.com

Estatística de uso do TLS

Fiquei surpreso que ainda existam alguns milhares de sites que não oferecem suporte superior ao TLSv1.0 ou TLSv1.1, ambos bastante antigos.

Top 10 Protocols:

TLSv1.2 327,483

TLSv1 1,929

TLSv1.1 17

Cipher Suites

Outra coisa surpreendente veio nos conjuntos de cifras e o AES256 era muito mais prevalente do que o AES128.

Os 5 principais conjuntos de criptografia mais comuns atualmente

ECDHE-RSA-AES256-GCM-SHA384 132,896

ECDHE-RSA-AES128-GCM-SHA256 112,794

ECDHE-ECDSA-AES128-GCM-SHA256 57,992

ECDHE-RSA-AES256-SHA384 11,172

DHE-RSA-AES256-GCM-SHA384 2,385

Dado que o AES128 é suficiente e melhor desempenho do que o AES256, eu esperaria que esse fosse mais o conjunto de cifras predominante, mas, de fato, não!

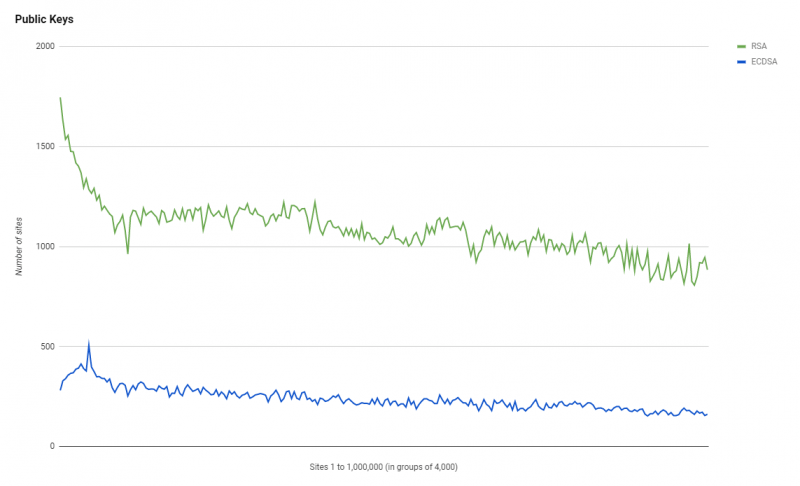

RSA vs ECDSA

Focar o desempenho novamente e usar uma chave ECDSA para o seu certificado é muito melhor e oferece segurança um pouco melhor também. Os dados para tipos de chave podem não indicar isso.

Infelizmente, o uso do ECDSA ainda é bastante baixo, apesar de serem melhores em desempenho e segurança, mas provavelmente há uma boa razão para isso: Windows XP.

Bem, não é apenas o Windows XP, mas são os clientes herdados que não suportam ECDSA e apenas suportam RSA; portanto, temos que fazer o RSA se você tiver preocupações com clientes herdados. Há também um elemento do RSA que é apenas o “padrão”, então provavelmente há pessoas que poderiam atualizar para o ECDSA e simplesmente não o fizeram.

Tamanho da chave

Falando sobre desempenho novamente e outra coisa surpreendente pulou para mim. Observando os tamanhos de chave mais comuns usados para autenticação

Tamanho da Chave | Quant.

———————————————–

2048 bit | 245,090

256 bit | 59,070

4096 bit | 21,317

3072 bit | 826

384 bit | 695

Portanto, os dois principais tamanhos de chave estão onde eu esperaria. A chave de 2.048 bits é uma chave RSA e a de 256 bits é uma chave ECDSA. Como eu disse na seção anterior, podemos ver que o RSA é mais comum que o ECDSA, mas existem diferentes tamanhos de chave disponíveis para cada um.

A coisa mais surpreendente aqui é a quantidade total de chaves RSA de 4.096 bits. O impacto no desempenho de uma chave RSA desnecessariamente maciça não será pequeno e há muitos sites usando-os.

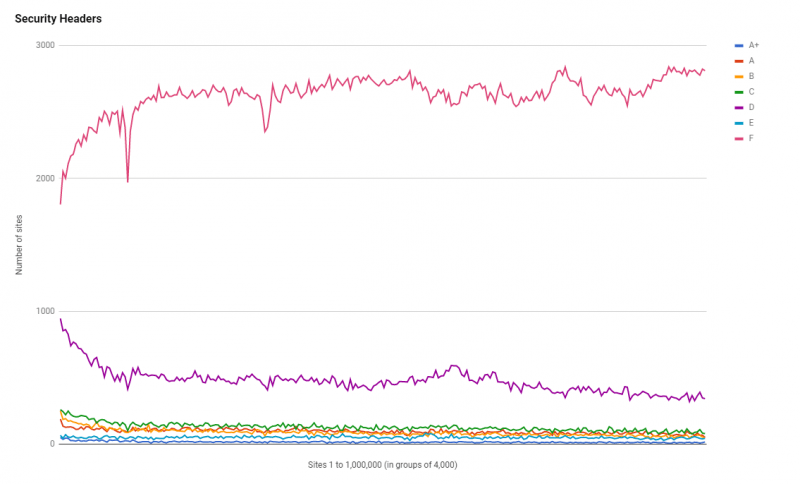

Cabeçalhos de segurança

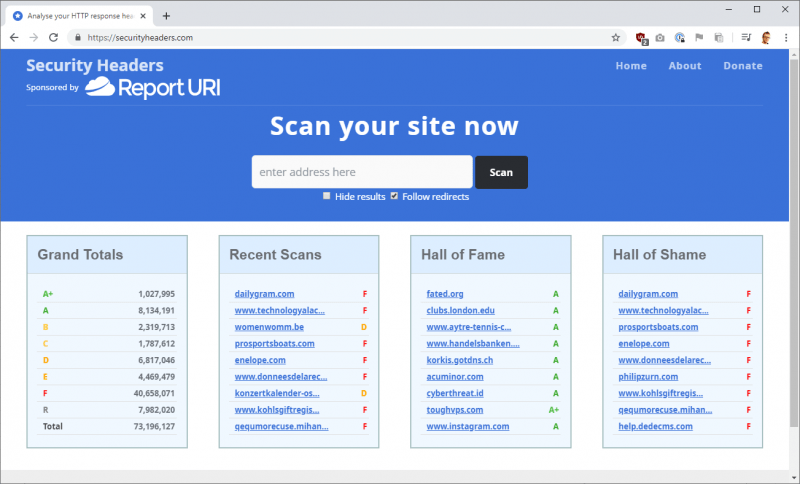

Nesta seção, veremos a taxa de utilização de cabeçalhos diferentes e a nota que os sites obtêm no meu serviço analisador de cabeçalhos de segurança, que é gratuito para uso, então vá até lá se você não tiver feito o check-out antes.

Analisando a utilização, podemos ver que esses cabeçalhos são mais populares entre os sites de classificação mais alta, o que tem sido consistente ao longo do histórico dessas verificações.

A execução de todos esses sites na API de cabeçalhos de segurança para obter suas pontuações gera os mesmos resultados decepcionantes que a página inicial dos cabeçalhos de segurança nos diz: notas mais baixas são muito comuns.

As notas mais comuns são F e D, como você pode ver e, curiosamente, as notas F são mais baixas na parte alta do ranking e as notas D são as mais altas.

Conclusão

Os dados acima mostram o crescimento do uso do HTTPS e criptografia forte, o que demostra a preocupação das empresas com a segurança.

A tendência de adesão aos padrões de segurança forte é cada dia maior, sendo uma preocupação dos administradores de TI.

Como o Google faz o gerenciamento do ciclo de vida do certificado. Por Adriano Frare

O que é transparência de certificado? Por Adriano Frare

Gerencie a expiração dos certificados SSL e TLS

Apresente suas soluções e serviços no Crypto ID!

Nosso propósito é atender aos interesses dos nossos leitores, por isso, selecionamos muito bem os artigos e as empresas anunciantes. Conteúdo e anúncios precisam ser relevantes para o mercado da segurança da informação, criptografia e identificação digital. Se sua empresa é parte desse universo, baixe nosso Mídia Kit, escreva pra gente e faça parte do Portal Crypto ID!