Tecnologia de Fuzzy Hashing impulsiona a identificação de campanhas de phishing e malware, protegendo usuários globalmente

A Check Point Software anuncia avanços significativos na detecção de ameaças, como phishing e malware, com a aplicação do ssdeep, um programa de fuzzy hashing (ou hashing de similaridade, uma técnica que identifica dados semelhantes, mas não exatamente iguais, a outros dados) que cria hashes aproximados para identificar conteúdos semelhantes em arquivos.

Esta tecnologia permite detectar e agrupar campanhas de phishing, associando páginas web de diferentes domínios que compartilham códigos HTML semelhantes, mesmo que apresentem pequenas variações.

O fuzzy hashing é uma ferramenta eficaz para detectar campanhas de phishing e malware. De acordo com os especialistas da Check Point Software, ao manter grandes bases de dados de páginas web, uma equipe de segurança pode usar o fuzzy hashing para identificar correlações significativas entre domínios aparentemente não relacionados e campanhas maliciosas conhecidas.

Com o programa de ssdeep é possível criar um sistema que detecta e agrupa ações de phishing em circulação, associando páginas web de diferentes domínios que compartilham código-fonte HTML semelhante. Essa abordagem permitiu à Check Point Software identificar milhares de clusters de phishing usados para proteger potenciais vítimas globalmente.

Os especialistas da Check Point Software destacam também a importância do ssdeep – Cluster Detection na detecção de novas ameaças cibernéticas. Em muitas ações de phishing em larga escala, observam-se diferentes domínios que, apesar de pequenas variações, compartilham o mesmo código HTML.

Essas variações podem escapar às ferramentas de detecção baseadas em assinaturas tradicionais, pois, embora alguns elementos-chave sejam alterados, a estrutura principal do código permanece intacta.

Assim, para combater essas ameaças, é fundamental dispor de ferramentas de detecção robustas que consigam identificar semelhanças e extrapolar correlações mesmo em trechos de código ligeiramente diferentes.

Esse avanço tecnológico permite superar as limitações dos algoritmos clássicos de detecção por assinatura, garantindo uma maior proteção contra as campanhas de phishing.

Exemplos de campanhas de phishing

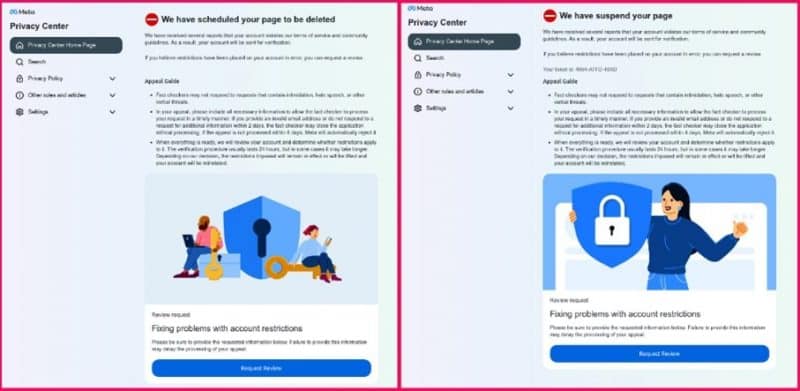

As páginas da Figura 1 foram hospedadas em dois domínios não relacionados, utilizando serviços populares de hospedagem web:

- feedbacdeveloper-case[.]d3nstmqzpmeow6[.]amplifyapp[.]com

- personal-interests-2437e1[.]netlify[.]app

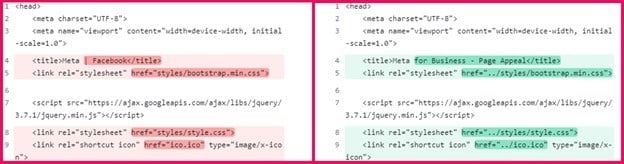

Embora as estruturas pareçam ser as mesmas, observam-se diferenças no texto. Comparando o código HTML das páginas, notamos pequenas diferenças no <title>, nas tags <link> href e em outros elementos menores ao longo do código.

Podemos observar que, ao utilizar a metodologia de clusters, é possível identificar essa nova ameaça por ser muito semelhante a ameaças já conhecidas, mesmo que não seja exatamente igual. As soluções tradicionais não conseguiriam detectar essas semelhanças, já que o código não é exatamente igual.

Combate ao Aumento dos “Kits de Phishing” com Metodologia de Clusters e Bases de Dados

Os ataques de phishing tornaram-se muito mais fáceis de executar graças aos kits de phishing automatizados e outros métodos de Phishing-as-a-Service. Um kit de phishing é um conjunto de ferramentas que permite a fraudadores com poucas ou nenhumas habilidades técnicas copiar websites ou enviar e-mails ou mensagens de texto falsos, sem necessidade de codificação.

Quando um kit de phishing gera uma nova ação e visa uma marca específica, o código-base da página de phishing é geralmente um código-fonte pré-escrito. Diferentes atacantes podem ajustar e alterar partes do texto ou das imagens dentro da página falsa, mas, na maioria das vezes, o código permanece o mesmo.

As ferramentas sofisticadas de falsificação de marcas utilizam uma metodologia de clusters para construir conexões semelhantes entre websites conhecidos e novos. Quando um cluster é gerado para uma página de phishing criada por um kit de phishing, todas as páginas potencialmente geradas por outros atacantes que utilizam a mesma ferramenta também são bloqueadas, independentemente da reputação do domínio em que a página está hospedada. Assim, essa metodologia bloqueia, de fato, ataques populares gerados por kits de phishing.

Com o passar do tempo, a Check Point Software acumulou uma coleção significativa de códigos-fonte de ações de phishing hospedadas em diferentes domínios.

Dada a típica curta duração de uma página de phishing hospedada em um único domínio, o processo estabelecido envolve a limpeza regular dos dados para reter apenas as ações de phishing ativas, ou seja, aquelas que estão em vigor no momento.

Em seguida, foi calculado o hash ssdeep para cada código HTML extraído, gerando uma base de dados indexada de hashes ssdeep, juntamente com os URLs associados e as marcas falsificadas.

Agora é possível utilizar essa base de dados para gerar sistematicamente clusters de similaridade. Ao verificar os hashes ssdeep indexados, cada hash é comparado com todos os outros armazenados na nossa base de dados, sendo registrada e atribuída uma pontuação de similaridade para qualquer hash em que a pontuação seja superior a zero.

À medida que a base de dados continua a se desenvolver, a conexão de múltiplos objetos com pontuações de similaridade, à medida que a força da correlação aumenta, torna-se bastante complexa.

Isso exigiu a transição de um índice simples para uma base de dados gráfica mais sofisticada. Essa abordagem é particularmente eficaz ao conectar um único objeto a muitos outros, considerando a força da correlação entre diferentes objetos.

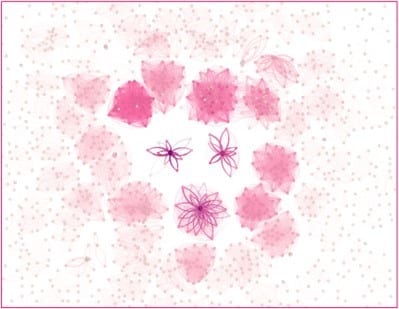

Essa técnica desenvolveu clusters simplesmente ao conectar nós altamente correlacionados. Enquanto na área periférica dessa visualização é possível observar nós isolados e dispersos, no centro podemos ver clusters de nós fortemente correlacionados, onde cada cluster representa uma ação de phishing diferente e onde cada nó deriva do código-fonte universal hospedado em um único domínio.

Ao analisar os resultados, não apenas em dados e gráficos, mas também nas reais páginas web de origem maliciosa, podemos ver que essas páginas podem parecer diferentes, mas na verdade estão correlacionadas.

Comparar URLs previamente desconhecidas com os clusters baseados em ssdeep oferece a capacidade de bloquear uma ameaça exclusivamente pela sua alta semelhança e correlação com um cluster malicioso conhecido em nossa base de dados.

Esse método não apenas melhora as capacidades de detecção de phishing, mas também ajuda a bloquear preventivamente potenciais ameaças. A Check Point ThreatCloud AI atualmente protege dezenas de milhares de organizações contra-ataques de phishing utilizando metodologias precisas e direcionadas.

A ferramenta Zero-Phishing da Check Point Software, parte da ThreatCloud AI, está revolucionando a prevenção de ameaças, como líder na indústria de segurança e integrante das linhas de produtos Check Point Quantum Harmony e Check Point CloudGuard.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd é um dos principais provedores de segurança cibernética com uma plataforma baseada em nuvem e alimentada por IA, protegendo mais de 100.000 organizações em todo o mundo.

A Check Point Software aproveita o poder da IA em todos os níveis para aumentar a eficiência e a precisão da segurança cibernética por meio de sua Plataforma Infinity, com taxas de detecção líderes do setor que permitem a antecipação proativa de ameaças e tempos de respostas mais inteligentes e rápidos.

A plataforma abrangente inclui soluções fornecidas pela nuvem compostas por Check Point Harmony para proteger o ambiente de trabalho, Check Point CloudGuard para proteger a nuvem, Check Point Quantum para proteger a rede e Check Point Infinity Core Services para operações e serviços de segurança colaborativa.

Alerta na nuvem: Check Point Software detecta nova campanha de typosquatting no PyPI

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Cadastre-se para receber o IDNews e acompanhe o melhor conteúdo do Brasil sobre Identificação Digital! Aqui!