O Remcos aparece em segundo lugar no índice do país, enquanto a liderança continua sendo do malware Qbot com porcentuais recordes

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, publicou o Índice Global de Ameaças referente ao mês de fevereiro de 2023.

No mês passado, o cavalo de Troia Remcos voltou à lista global dos Top 10 malwares pela primeira vez desde dezembro de 2022, ocupando a oitava posição, depois que foi relatado seu uso por atacantes para atingir entidades governamentais da Ucrânia por meio de ataques de phishing.

Enquanto isso, o Emotet Trojan e o Formbook Infostealer subiram no ranking global, ficando em segundo e terceiro lugar, respectivamente.

Apesar dos pesquisadores identificarem uma redução de 44% no número médio de ataques semanais por organização ucraniana entre outubro de 2022 e fevereiro de 2023, a Ucrânia continua sendo um alvo popular para cibercriminosos após a invasão russa.

Na campanha mais recente, os atacantes se fizeram passar pela Ukrtelecom JSC, companhia telefônica da Ucrânia, em uma distribuição de e-mail em massa, usando um anexo malicioso no formato RAR para espalhar o malware Remcos, que voltou à lista global dos principais malwares pela primeira vez desde outubro de 2022.

Depois de instalada, a ferramenta abre um backdoor no sistema comprometido, permitindo acesso total ao usuário remoto para atividades como exfiltração de dados e execução de comandos.

Acredita-se que os ataques em andamento estejam ligados a operações de ciberespionagem devido aos padrões de comportamento e capacidades ofensivas dos incidentes.

“Embora tenha havido uma diminuição no número de ataques politicamente motivados na Ucrânia, eles continuam sendo um campo de batalha para os cibercriminosos. O hacktivismo normalmente tem estado no topo da agenda dos atacantes desde o início da guerra russo-ucraniana e a maioria favorece métodos de ataque disruptivo, como DDoS, para obter mais publicidade”, explica Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

“No entanto, a campanha mais recente usou uma rota de ataque mais tradicional, adotando golpes de phishing para obter informações do usuário e extrair dados. É importante que todas as organizações e órgãos governamentais sigam práticas de segurança ao receber e abrir e-mails. Não baixe anexos sem verificar primeiro as propriedades. Evite clicar em links no corpo do e-mail e verifique se há alguma anormalidade no endereço do remetente, como caracteres adicionais ou erros ortográficos”, orienta Maya.

No Brasil, o cavalo de Troia Remcos ocupou o segundo lugar na lista nacional de ameaças em fevereiro com impacto de 7,32%.

Contudo, o malware Qbot, um cavalo de Troia sofisticado que rouba credenciais bancárias e digitação de teclado, prosseguiu na liderança da lista nacional pelo terceiro mês consecutivo, mantendo alto impacto nas organizações no Brasil com índices de 16,58% em dezembro de 2022, 16,44% em janeiro de 2023 e 19,84% em fevereiro.

Estes índices do Qbot foram de praticamente o dobro em relação aos respectivos globais. No que se refere aos setores, o Governo/Militar assumiu a primeira colocação como o setor mais atacado no Brasil em fevereiro.

A equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” foi a vulnerabilidade global mais explorada em fevereiro, impactando 47% das organizações em todo o mundo, seguida pela “Web Server Exposed Git Repository Information Disclosure”, com um impacto de 46%; enquanto a “Apache Log4j Remote Code Execution” foi a terceira vulnerabilidade mais usada, com um impacto global de 45%.

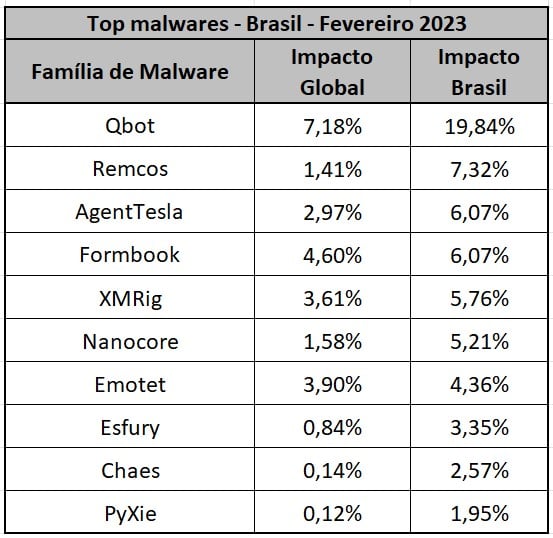

Principais famílias de malware

*As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em fevereiro passado, o Qbot foi o malware mais difundidos no mês com um impacto de mais de 7% das organizações em todo o mundo, seguido pelo Formbook com 5% e Emotet com 4%.

Qbot — Qbot AKA Qakbot é um cavalo de Troia bancário que apareceu pela primeira vez em 2008, projetado para roubar as credenciais bancárias e as teclas digitadas do usuário.

Geralmente é distribuído por e-mails de spam e emprega várias técnicas antiVM, antidepuração e antisandbox para dificultar a análise e evitar a detecção.

Formbook — É um infoStealer direcionado ao sistema operacional Windows e foi detectado pela primeira vez em 2016.

É comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers ilegais por suas fortes técnicas de evasão e preço relativamente baixo.

O FormBook coleta credenciais de vários navegadores da Web, captura telas, monitora e registra digitações de teclas e pode baixar e executar arquivos de acordo com as ordens de seu C&C (Comando & Controle).

Emotet – É um trojan avançado, auto propagável e modular. O Emotet era anteriormente um trojan bancário e recentemente foi usado como distribuidor de outros malwares ou campanhas maliciosas.

Ele usa vários métodos para manter técnicas de persistência e evasão para evitar a detecção. Além disso, ele pode se espalhar por e-mails de spam de phishing contendo anexos ou links maliciosos.

A lista global completa das dez principais famílias de malware em fevereiro de 2023 pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em fevereiro, Educação/Pesquisa firmou-se na liderança da lista como o setor mais atacado globalmente, seguido por Governo/Militar e Saúde.

Esses são os mesmos setores que ocupam as mesmas posições na lista global da Check Point Software desde o mês de agosto de 2022.

1.Educação/Pesquisa

2.Governo/Militar

3.Saúde

No Brasil, os três setores no ranking nacional mais visados em fevereiro passado foram:

1.Governo/Militar

2.Saúde

3.Utilities

Principais vulnerabilidades exploradas

Em fevereiro, a equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” foi a vulnerabilidade mais explorada, impactando 47% das organizações no mundo, seguida pela “Web Server Exposed Git Repository Information Disclosure”, ocupando o segundo lugar com impacto global de 46% das organizações.

A “Apache Log4j Remote Code Execution” ocupou o terceiro lugar das vulnerabilidades com um impacto global de 45%.

Web Servers Malicious URL Directory Traversal– Existe uma vulnerabilidade de passagem de diretório em diferentes servidores da Web.

A vulnerabilidade ocorre devido a um erro de validação de entrada em um servidor da Web que não limpa adequadamente o URI (Uniform Resource Identifier, ou Identificador Uniforme de Recursos) para os padrões de travessia de diretório.

A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

Web Server Exposed Git Repository Information Disclosure – A vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

Apache Log4j Remote Code Execution (CVE-2021-44228) – Existe uma vulnerabilidade de execução remota de código no Apache Log4j. A exploração bem-sucedida dessa vulnerabilidade pode permitir que um invasor remoto execute código arbitrário no sistema afetado.

Principais malwares móveis

Em fevereiro, o Anubis permaneceu em primeiro lugar como o malware móvel mais difundido, seguido por Hiddad e AhMyth; ranking global igual ao mês de janeiro.

1.Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

2.Hiddad é um malware Android que reembala aplicativos legítimos e os libera em uma loja de terceiros. Sua principal função é exibir anúncios, mas também pode obter acesso aos principais detalhes de segurança incorporados ao sistema operacional.

3.AhMyth é um Trojan de acesso remoto (RAT) descoberto em 2017. Ele é distribuído por meio de aplicativos Android que podem ser encontrados em lojas de aplicativos e vários sites. Quando um usuário instala um desses aplicativos infectados, o malware pode coletar informações confidenciais do dispositivo e executar ações como keylogging, captura de tela, envio de mensagens SMS e ativação da câmera, que geralmente é usada para roubar informações confidenciais.

Os principais malwares de fevereiro no Brasil

Em fevereiro, o índice de ameaças do Brasil teve como principal malware o Qbot com impacto de 19,84%, pelo terceiro mês consecutivo um índice que foi mais que o dobro do impacto global (7,18%).

O Remcos, um Remote Access Trojan (RAT) que se distribui por meio de documentos maliciosos do Microsoft Office anexados a e-mails de spam, aparece em segundo lugar na lista do Brasil com impacto de 7,32%; e o AgentTesla ficou em terceiro com 6,07% de impacto.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis.

A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Sobre a Check Point Research

A Check Point Research fornece inteligência líder em ciberameaças para os clientes da Check Point Software e para a maior comunidade de inteligência em ameaças.

A equipe de pesquisas coleta e analisa dados globais de ciberataques armazenados no ThreatCloud para manter os hackers afastados, garantindo que todos os produtos da Check Point sejam atualizados com as mais recentes proteções.

A equipe de pesquisas consiste em mais de 100 analistas e pesquisadores que colaboram com outros fornecedores de segurança, policiais e vários CERTs.

Sobre a Check Point Software Technologies Ltd.

A Check Point Software Technologies Ltd. é um fornecedor líder em soluções de cibersegurança para empresas privadas e governos em todo o mundo.

O portfólio de soluções do Check Point Infinity protege organizações privadas e públicas contra os ataques cibernéticos de 5ª geração com uma taxa de detecção de malware, ransomware e outras ameaças que é líder de mercado.

O Infinity compreende quatro pilares principais, oferecendo segurança total e prevenção contra ameaças de 5ª geração em ambientes corporativos: Check Point Harmony, para usuários remotos; Check Point CloudGuard, para proteger nuvens automaticamente; Check Point Quantum, para proteger perímetros de rede e data centers, todos controlados pelo gerenciamento de segurança unificado mais abrangente e intuitivo do setor; e Check Point Horizon, uma suíte de operações de segurança que prioriza a prevenção. A Check Point Software protege mais de 100.000 organizações de todos os portes.

©2023 Check Point Software Technologies Ltd. Todos os direitos reservados.

Check Point Software Technologies alerta para ações básicas contra o malware LemonDuck

Check Point Software comenta sobre os ataques DDoS do Killnet contra a OTAN nesta semana

Check Point Software une forças com a Samsung para elevar a segurança móvel

O Crypto ID conecta tecnologia, regulação voltada à segurança da informação com inteligência editorial porque acreditamos no poder da informação bem posicionada para orientar decisões.

Conheça a coluna Cibersegurança.

Aqui no Crypto ID você encontra reunidos os melhores estudos e pesquisas sobre o universo da Segurança da Informação aplicada a diversas verticais de negócios. Acesse nossa coluna e conheça!

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br