Por Leonardo Metre

O Cenário

Atualmente, quando se fala em criptografia encontramos soluções de mercado padronizadas por órgãos internacionais como NIST (National Institute of Standards and Technology – EUA) que recomenda a adoção de criptografias por parte de fornecedores tecnológicos tradicionais.

Curiosamente toda criptografia endereçada ao mercado pelo NIST é conceitualmente ultrapassada, fraca e quando não, está aquém da aplicabilidade para algumas finalidades como cyber-defesa ou proteção de dados sigilosos. Um exemplo disto é a utilização da função SHA-1, descontinuada pelo NIST desde 2009, mas ainda utilizada em nossas urnas eletrônicas.

Outros exemplos podem ser dados em setores críticos e estratégicos. Nós temos conhecimento de casos onde um fornecedor de rádio Militar provê criptografia no transporte de dados (ainda que bastante fraca devido a uma limitação física do hardware) porém, a chave de criptografia de 8 bits é a mesma para todos os rádios, e são fornecidos pela fábrica, impossibilitando os seus reais operadores de proteger a sua informação. Qualquer um de posse desta chave, teria acesso à toda comunicação de rádio destes utilizadores e um dos principais fornecedores brasileiros já demonstrou esta fragilidade (que omito aqui apenas para preservar a instituição).

Analisando a indústria de defesa, identificamos casos onde fornecedores de transponder AIS (Automatic Identification System) oferecem também transmissão de sinais encriptados com chaves únicas de 32 bits (e inferiores), similares à proteção WEP/WPA (Wi-Fi).

Estes transponders são utilizados apenas para dados digitais, entretanto estes sinais de rádio enviam não apenas a geolocalização, mas também informações da tripulação, estado de motor e demais informações sobre a embarcação ou aeronave. Apenas para exemplificar o quão sensível e vulnerável estas informações estão, abaixo temos um sistema de monitoramento passivo e quebra de criptografia bastante utilizado pela comunidade de inteligência.

O aparelho é só um dos muitos sistemas de monitoramento passivo e interceptação de sistemas GSM.

Ele pode decodificar criptografias convencionais como A5.0, A5.1, A5.2 em tempo real, bastante superiores à criptografias de aeronaves e embarcações. No entanto, ainda utilizamos criptografias baseadas em funções polinomiais padronizadas por órgãos estrangeiros e de baixa capacidade.

Em ambos os casos acima, nós da MarkzCorp demonstramos para fornecedores de inteligência e defesa como encriptar sinais de rádio de forma eficiente.

Entendemos ser urgente a codificação de dados trafegados em sinais de rádio em aeronaves, embarcações e em toda a cadeia C4ISR, isto porque a maioria destes fornecedores utilizam conceitos criptográficos de mercado convencionais, bastante ultrapassados, frágeis e faz-se necessário e indispensável que as aquisições de tecnologias estratégicas e de defesa não sejam uma caixa-preta, pois é importante que estas tecnologias permitam que as nossas instituições utilizem uma camada de proteção própria, fechada, de alto-nível, com chaves de criptografia conhecidas apenas pelos seus reais operadores e sem o conhecimento de fornecedores.

Em nosso entendimento, todos estes sinais de rádio possuem alta disponibilidade em uma atividade de SIGINT promovida por forças ou instituições estrangeiras pois os dados trafegados possuem chaves criptográficas de posse de fornecedores, e são ineficazes diante do cenário atual onde a quebra de criptografia é uma realidade até mesmo para entusiastas, estudantes e a um baixo custo, quem dirá com os recursos humanos e tecnológicos de governos estrangeiros interessados em produzir conhecimento.

Quebra de Criptografia

Atualmente, a quebra de criptografia se dá de várias maneiras, sendo a força bruta a última das alternativas, pela dispendiosidade de tempo e recursos necessários para tal, como por exemplo a utilização de clusters com alta-capacidade de processamento que promovem a quebra rápida destas criptografias. De maneira geral, estas criptografias baseadas em funções polinomiais estão na casa de 32 bits, 256 bits ou 1024/2048 bits.

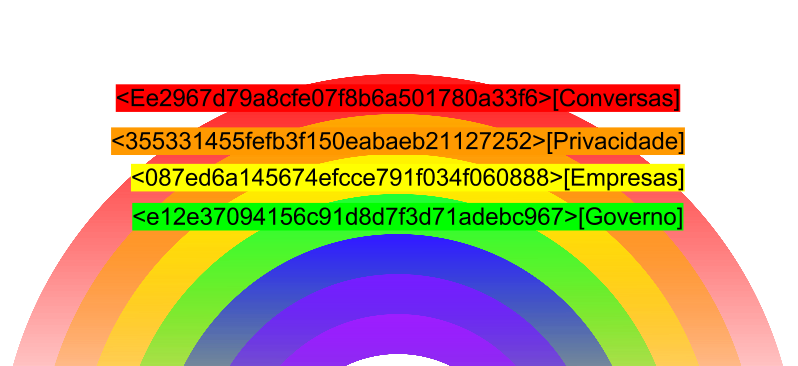

Apenas um programa Open-Source chamado HashCat, é capaz de quebrar 169 tipos diferentes de criptografía de mercado. Temos ainda outros programas que operam de maneira mais eficaz e fazem a quebra de criptografía utilizando rainbow tables, com um dicionário ou banco de dados de hashes, comparando trechos da criptografia com textos e encurtando o tempo de quebra de dados encriptados.

Estes cenários nos levaram a manter o nosso algoritmo de codificação fechado. A nossa máquina de codificação, UNLICO, nos permite operar funções de codificação distintas, impedindo que programas de força bruta e quebra de criptografia simulem ou corrompam os dados codificados pela nossa tecnologia, e ainda que o façam, será a um alto custo, pois a quantidade de recursos físicos, financeiros e tempo necessários para tal, será também necessária caso a caso, cliente à cliente, ponto a ponto em cada utilizador UNLICO.

Muitas pessoas acreditam que criptografias TLS (Transport Layer Security), assim como o seu antecessor SSL (Secure Sockets Layer) são inquebráveis por possuírem chaves de criptografia de 1024 ou 2048 bits. “Somente a NSA seria capaz de tal feito” – dizem fornecedores de certificados digitais. Pode parecer chocante para estes fornecedores (e especialistas de segurança de informação) mas com um Sparc T3 o RSA de 1024 bits se quebra em pouco mais de 100 horas.

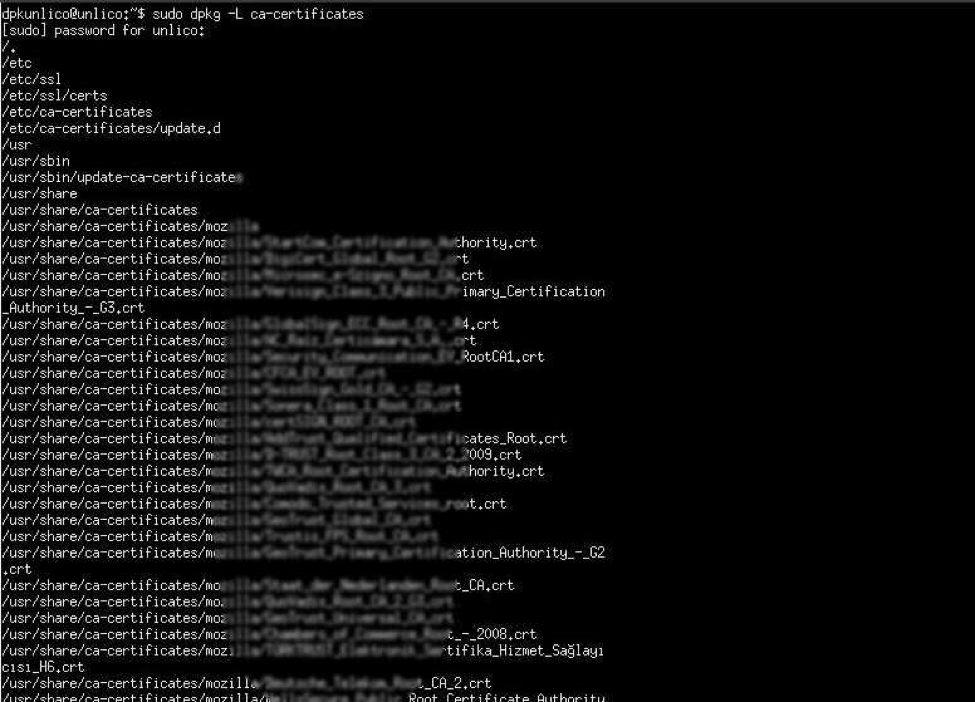

Em tempo, se você não possui um Sparc T3 para quebrar criptografias em até 100 horas para quebrar criptografias baseadas em TLS/SSL, basta saber onde são armazenados os seus certificados e chaves, e, de maneira geral, tanto a extensão de arquivos como o armazenamento de chaves seguem o mesmo padrão dando à malwares e softwares de intelligence gathering a capacidade de roubar suas credenciais: de acessos à emails e programas de comunicação como WhatsApp, Skype, Cloud Services. É exatamente isto o que fazem malwares para lawful interception (interceptação legal de dados) e atividades de espionagem como por exemplo o atual grupo conhecido como APT29 (supostamente Russo). Estes softwares não quebram criptografias, apenas fazem um atalho roubando credenciais garantindo acesso ilimitado aos aplicativos, contas e todo o tipo de dados digitais dos seus alvos.

Após entendermos estas vulnerabilidades concluímos que chaves não devem ser trocadas pela internet e este fundamento de segurança da informação não é adotado por duas grandes iniciativas de cyber security do governo brasileiro, como a criação do Expresso V3 e a Plataforma Criptográfica Portátil (PCPv2) da ABIN (Agência Brasileira de Inteligência). Ambas as plataformas não trouxeram grandes inovações e utilizaram as mesmas falhas conceituais exploradas por governos e cyber-criminosos.

Talvez o maior avanço trazido pelo Expresso V3 em se tratando de segurança seja a utilização de backbones dedicados. Entretanto, nem mesmo backbones estão livres de espionagem. Através dos leitores de backbones revelados em 2006 chamados de Room 641A a espionagem pode ocorrer. Eu mesmo já vi um destes coletores de dados em backbones voltados à vigilância e analisando a sua especificação técnica me pareceu mais avançado do que o operado pela AT&T na Room 641A (que aparentemente não era para vigilância). Segundo William Edward Binney, alto escalão da NSA, existem de 10 a 20 instalações em todo os EUA para a finalidade de vigilância em backbones, utilizando Narus STA 6400, um dispositivo projetado para interceptar e analisar as comunicações de Internet em velocidades muito altas.

Tudo isto nos leva a entender que se os dados digitais trafegados por backbones não estiverem codificados com cifras realmente fortes e forem apenas baseados em criptografias convencionais estarão então fadados ao acesso indevido ou espionagem, pois estes coletores de backbone são vendidos apenas para governos onde o tráfego de outros países se encontram.

Entendendo esta necessidade do governo Brasileiro, nós liberamos a versão gratuita do UNLICO para substituir, ou eventualmente atuar conjuntamente com, o Expresso V3 e/ou o PCPv2 da ABIN. Enquanto o Expresso V3 se utiliza dos mesmos erros conceituais listados acima, nós tornamos inelegível quaisquer e-mails utilizados pelo nosso cliente de e-mails seguros, UNLIMAIL, com criptografias de ponta a ponta de até 8.388.608 de bits na versão DEMO, e sem limite de tamanhos de chave na versão corporativa. O mesmo conceito pode ser aplicado também para o PCPv2 da ABIN para a codificação de dados digitais.

A nossa capacidade de codificação por si só, faz do UNLICO, ainda na versão DEMO, um software proibido em alguns países onde a criptografia é limitada por lei, mas por entendermos que os nossos fornecedores de hardware e softwares de todos os tipos empregam em larga escala portas de acesso, vulnerabilidades, backdoors etc, identificamos a necessidade emergencial de endereçar ao mercado brasileiro uma codificação que não somente é disruptiva pela sua capacidade intrínseca, mas também por possuir a correção de uma série de conceitos e vulnerabilidades de mercado.

A maquina de codificação UNLICO estende por exemplo algumas proteções contra metodologias de hacking e cracking listadas abaixo e pode ser combinada com outros padrões de mercado, isto porque não apenas provemos criptografia, mas a forma segura como deve ser feita:

- – Anti-Engenharia-Reversa

- – Anti-Hacking (Session-Hijacking, Sniffing etc)

- – Anti-Cracking

- – Anti-Brute-force

- – Anti-Rainbow Table

UNLICO versão DEMO pode ser baixado aqui: http://markzcorp.com/unlico/download.html

UNLICO Ajuda: http://markzcorp.com/unlico/help.html

Tutoriais: http://markzcorp.com/unlico/tutorials.html

Referências:

https://en.wikipedia.org/wiki/Room_641A

http://www.oracle.com/us/solutions/performance-scalability/sparc-t3-crypto-41311-bmark-359261.html