Depois que a Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) lançou um decodificador para as vítimas afetadas se recuperarem dos ataques de ransomware ESXiArgs , os agentes de ameaças se recuperaram com uma versão atualizada que criptografa mais dados.

O surgimento da nova variante foi relatado por um administrador do sistema em um fórum online, onde outro participante afirmou que arquivos maiores que 128MB terão 50% de seus dados criptografados, tornando o processo de recuperação mais desafiador.

Outra mudança notável é a remoção do endereço Bitcoin da nota de resgate, com os invasores agora instando as vítimas a contatá-los no Tox para obter as informações da carteira.

Os atores da ameaça “perceberam que os pesquisadores estavam rastreando seus pagamentos e podem até saber antes de lançar o ransomware que o processo de criptografia na variante original era relativamente fácil de contornar”, disse o Censys em um artigo.

“Em outras palavras: eles estão assistindo.”

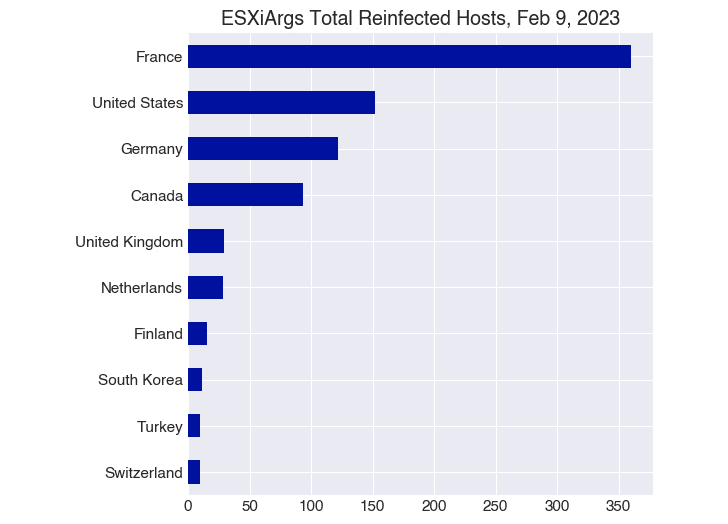

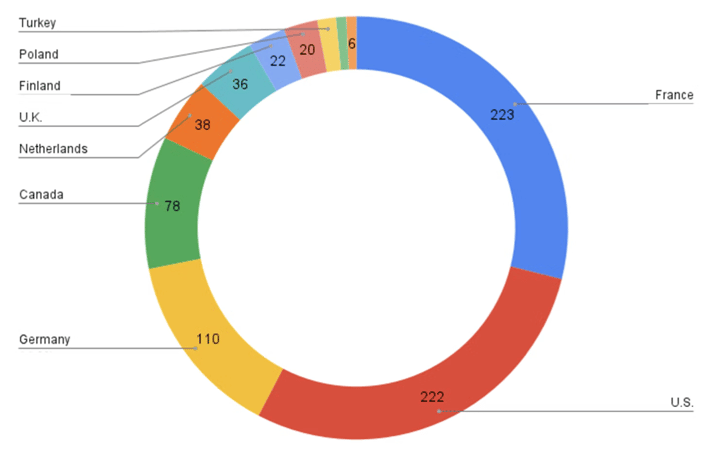

As estatísticas compartilhadas pela plataforma de crowdsourcing Ransomwhere revelam que até 1.252 servidores foram infectados pela nova versão do ESXiArgs em 9 de fevereiro de 2023, dos quais 1.168 são reinfecções.

Desde o início do surto de ransomware no início de fevereiro, mais de 3.800 hosts únicos foram comprometidos. A maioria das infecções está localizada na França, EUA, Alemanha, Canadá, Reino Unido, Holanda, Finlândia, Turquia, Polônia e Taiwan.

O ESXiArgs, assim como o Cheerscrypt e o PrideLocker , é baseado no armário Babuk, que teve seu código-fonte vazado em setembro de 2021. Mas um aspecto crucial que o diferencia de outras famílias de ransomware é a ausência de um site de vazamento de dados, indicando que não está sendo executado em um modelo de ransomware como serviço ( RaaS ).

“Os resgates são fixados em pouco mais de dois bitcoins (US$ 47.000) e as vítimas têm três dias para pagar”, disse a empresa de segurança cibernética Intel471 .

Embora inicialmente se suspeitasse que as invasões envolviam o abuso de um bug OpenSLP de dois anos, agora corrigido no VMware ESXi (CVE-2021-21974), foram relatados comprometimentos em dispositivos com o protocolo de descoberta de rede desativado.

Desde então, a VMware disse que não encontrou evidências que sugiram que uma vulnerabilidade de dia zero em seu software esteja sendo usada para propagar o ransomware.

Isso indica que os agentes de ameaças por trás da atividade podem estar aproveitando várias vulnerabilidades conhecidas no ESXi a seu favor, tornando imperativo que os usuários ajam rapidamente para atualizar para a versão mais recente. Os ataques ainda não foram atribuídos a um ator ou grupo de ameaças conhecido.

“Com base na nota de resgate, a campanha está vinculada a um único ator ou grupo de ameaças”, apontou Arctic Wolf . “Grupos de ransomware mais estabelecidos normalmente conduzem OSINT em vítimas em potencial antes de realizar uma invasão e definem o pagamento do resgate com base no valor percebido”.

A empresa de segurança cibernética Rapid7 disse que encontrou 18.581 servidores ESXi voltados para a Internet que são vulneráveis ao CVE-2021-21974, acrescentando que observou ainda atores do RansomExx2 visando servidores ESXi suscetíveis de maneira oportunista.

“Embora o impacto em dólares dessa violação em particular possa parecer baixo, os ciberataques continuam a atormentar as organizações com mil cortes”, disse Tony Lauro, diretor de tecnologia e estratégia de segurança da Akamai.

“O ransomware ESXiArgs é um excelente exemplo de por que os administradores de sistema precisam implementar patches rapidamente após serem lançados, bem como os comprimentos que os invasores farão para tornar seus ataques bem-sucedidos. No entanto, o patch é apenas uma linha de defesa para dependem.”

Fonte: The Hack News

Ransomware continua sendo um dos tipos de ataques preferidos por cibercriminosos

Como não pagar resgate de ransomware?

O especialista em segurança Reinaldo Borges dá 8 dicas pra você não ser vítima de ataques hackers

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br