No cenário atual de segurança cibernética, a proteção contra ameaças automatizadas, como os bad bots, tornou-se uma prioridade para empresas de todos os setores

Um estudo recente revelou que quase metade do tráfego na internet é gerado por robôs, sendo que uma parcela significativa é composta por bots maliciosos. Esses bots são utilizados por cibercriminosos para realizar uma variedade de ataques, incluindo raspagem de dados, ataques DDoS e fraudes em transações online. Um exemplo notável é o ataque de negação de serviço (DDoS) realizado pelo grupo Anonymous, onde robôs foram programados para sobrecarregar sistemas até que eles falhassem.

Criptografia Forte como Barreira Principal

A criptografia forte é uma das ferramentas mais eficazes na proteção contra ações hacker. Ao codificar dados sensíveis, a criptografia torna-os inacessíveis para qualquer pessoa que não possua a chave de decriptação.

Existem vários tipos de criptografia que podem ser aplicados, e a escolha do tipo adequado depende das necessidades específicas de segurança da empresa. A criptografia é uma tecnologia utilizada há bastante tempo para evitar que terceiros subtraiam ou fraudem informações sigilosas.

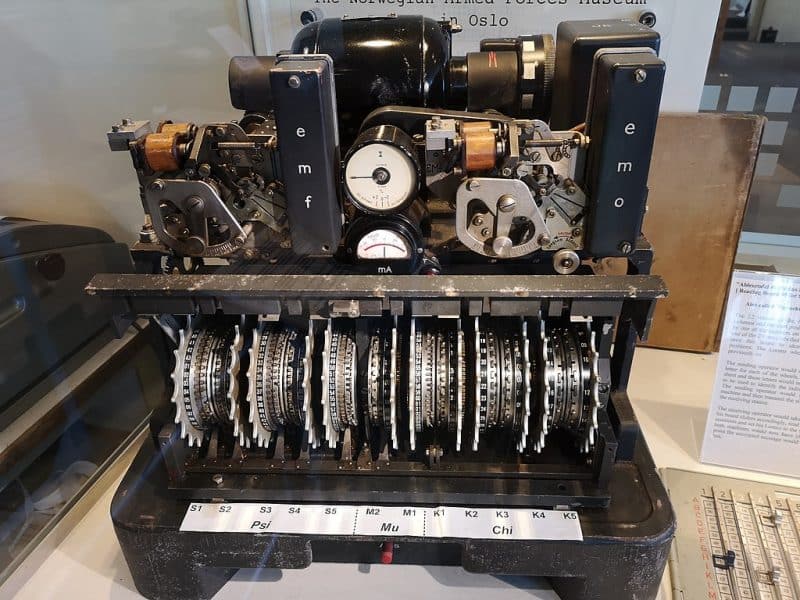

Desde a Segunda Guerra Mundial, com a máquina de cifração alemã chamada Lorenz, a tecnologia evoluiu significativamente, originando diferentes tipos de criptografia.

É importante conhecer esses tipos e suas principais diferenças para entender como tecnologias, como certificados digitais que criptografam mensagem e arquivos, conseguem proteger seus dados. Segundo o artigo produzido pela V/Cert publicado no Crypto ID, os 10 tipos de criptografia mais usados são:

- DES (Data Encryption Standard): Uma das primeiras criptografias utilizadas, considerada uma proteção básica de 56 bits.

- 3DES (Triple DES): Desenvolvido para substituir o DES, utiliza três chaves de 56 bits cada, totalizando 168 bits.

- DESX: Variante do DES que adiciona 64 bits antes da encriptação, aumentando a proteção contra ataques de força bruta.

- AES (Advanced Encryption Standard): Algoritmo padrão do governo dos EUA, eficiente em 128, 192 e 256 bits.

- Camellia: Criptografia que decifra blocos de informações, semelhante ao AES, processada em 128, 192 e 256 bits.

- RSA (Rivest-Shamir-Adleman): Pioneiro em criptografia de chave pública, considerado um dos algoritmos mais seguros.

- Blowfish: Algoritmo de chave simétrica projetado para substituir o DES, conhecido por sua velocidade e eficácia.

- Twofish: Sucessor do Blowfish, utiliza chaves de até 256 bits e é conhecido por sua flexibilidade e segurança.

- ECC (Elliptic Curve Cryptography): Utiliza curvas elípticas para criar chaves menores e mais eficientes.

- SHA (Secure Hash Algorithm): Família de funções hash criptográficas, usada para garantir a integridade dos dados.

Para uma análise detalhada sobre esses tipos de criptografia e como cada um funciona, recomendamos a leitura do artigo publicado no Crypto ID, que é um dos mais acessados do portal nesses 10 anos que estamos no ar.

Invisibilidade dos Caminhos e Controle de Acesso

O uso de credenciais fortes, juntamente com a gestão de identidade e acesso (IAM), são fundamentais para complementar a criptografia forte. Essas medidas garantem que apenas usuários autorizados possam acessar informações críticas, adicionando uma camada extra de segurança.

Além da criptografia, o controle de identidades e acessos (IAM) é fundamental para proteger dados sensíveis. Ferramentas de IAM garantem que apenas usuários autorizados possam acessar informações críticas, adicionando uma camada extra de segurança. Combinando criptografia forte e IAM, as empresas podem criar um ambiente onde os caminhos que levam aos bancos de dados sensíveis são completamente inacessíveis aos invasores.

Complexidade dos Ataques e Uso de Bots

A complexidade dos ataques aumenta exponencialmente quando os dados são criptografados e os acessos são rigorosamente controlados. No entanto, os cibercriminosos também evoluíram suas técnicas, utilizando bots para automatizar e escalar seus ataques. Bots maliciosos podem realizar milhares de tentativas de acesso em um curto período, explorando vulnerabilidades e tentando quebrar criptografias fracas e usando a engenharia social para obter credenciais de acesso aos dados.

Caso de Estudo: Raspagem de Dados em Redes Sociais

Um caso de estudo relevante é a raspagem de dados em redes sociais. Hackers programam robôs para coletar informações públicas de perfis, que são então utilizadas para fraudes e ataques direcionados. Em 2021, um pacote de dados contendo informações de 530 milhões de usuários do Facebook foi obtido através dessa técnica. Esse incidente destaca a importância de proteger dados não apenas com criptografia, mas também com políticas de privacidade robustas e controles de acesso rigorosos.

Protegendo sua Empresa contra Ataques Automatizados

Para proteger sua empresa contra ataques automatizados, é essencial adotar uma abordagem multifacetada que inclua:

- Implementação de Criptografia Forte: Utilize criptografia simétrica e assimétrica para proteger dados sensíveis.

- Controle de Identidades e Acessos (IAM): Garanta que apenas usuários autorizados tenham acesso a informações críticas.

- Monitoramento Contínuo: Utilize ferramentas de monitoramento para detectar atividades suspeitas em tempo real.

- Firewalls e Sistemas de Detecção de Intrusões (IDS): Configure firewalls e IDS para bloquear e alertar sobre tentativas de acesso não autorizadas.

- Atualizações e Patches Regulares: Mantenha todos os sistemas e softwares atualizados para proteger contra vulnerabilidades conhecidas.

- Educação e Treinamento: Treine funcionários sobre práticas seguras e como identificar possíveis ameaças.

Proteger sua empresa contra ameaças automatizadas requer uma abordagem multifacetada. A criptografia forte e o controle de identidades e acessos são pilares essenciais dessa estratégia. Ao tornar os dados invisíveis e inacessíveis para invasores através de camadas de proteção, as empresas podem reduzir significativamente o risco de ataques bem-sucedidos. No entanto, é crucial estar sempre atualizado com as últimas tendências e técnicas de segurança, pois os cibercriminosos estão constantemente aprimorando suas ferramentas e métodos.

Inteligência Editorial que Orienta Cenários

Desde 2014, o Crypto ID oferece conteúdo editorial sobre tecnologia de segurança referente à requisitos técnicos e regulatórios. Levamos conhecimento e provocamos reflexões que sustentam decisões em transformação digital e cibersegurança. Temos a força do contexto que impulsiona a comunicação. Fale com a gente contato@cryptoid.com.br