Os pesquisadores de segurança descobriram o primeiro malware conhecido, apelidado de ” Siloscope “, que visa contêineres do Windows Server para infectar clusters Kubernetes em ambientes de nuvem.

“O Siloscape é um malware fortemente ofuscado que visa clusters do Kubernetes por meio de contêineres do Windows”, disse o pesquisador da Unidade 42, Daniel Prizmant.

“Seu objetivo principal é abrir um backdoor em clusters Kubernetes mal configurados para executar contêineres maliciosos, como, mas não se limitando a, cryptojackers.”

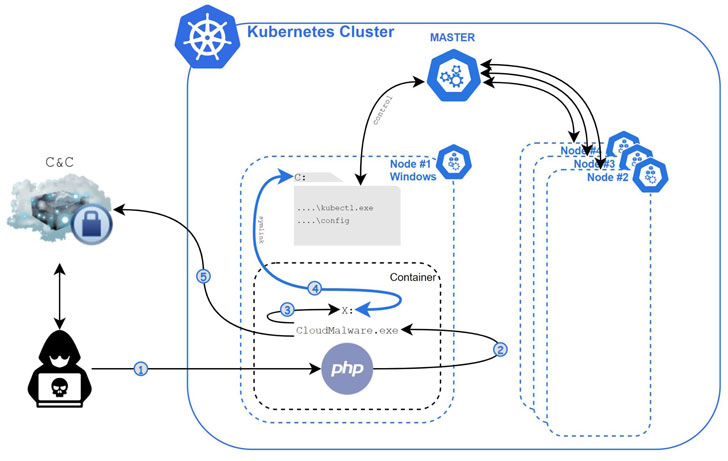

O Siloscape, detectado pela primeira vez em março de 2021, é caracterizado por várias técnicas, incluindo almejar aplicativos em nuvem comuns, como servidores da web para obter uma posição inicial por meio de vulnerabilidades conhecidas, após o que ele aproveita as técnicas de escape de contêiner do Windows para escapar dos limites do contêiner e obter execução remota de código no nó subjacente.

Um contêiner é um silo leve e isolado para executar um aplicativo no sistema operacional host.

O nome do malware – abreviação de silo escape – é derivado de seu objetivo principal de escapar do contêiner, neste caso, o silo.

Para conseguir isso, o Siloscape usa um método chamado Thread Impersonation.

“O Siloscape imita os privilégios do CExecSvc.exe personificando seu thread principal e, em seguida, chama NtSetInformationSymbolicLink em um link simbólico recém-criado para sair do contêiner“, disse Prizmant. “Mais especificamente, ele vincula sua unidade X em contêiner local à unidade C do host.”

Armado com esse privilégio, o malware tenta abusar das credenciais do nó para se espalhar pelo cluster, antes de estabelecer anonimamente uma conexão com seu servidor de comando e controle (C2) usando um proxy Tor para obter mais instruções, incluindo tirar proveito da computação recursos em um cluster Kubernetes para criptojacking e até mesmo extração de dados confidenciais de aplicativos em execução nos clusters comprometidos.

“Ao contrário de outros contêineres de malware direcionados, que são principalmente focados em criptojacking, o Siloscape não faz nada que possa prejudicar o cluster por conta própria”, disse Prizmant. “Em vez disso, ele se concentra em ser indetectável e indetectável e abre uma porta dos fundos para o cluster.”

Depois de obter acesso ao servidor C2, a Unidade 42 disse ter encontrado 23 vítimas ativas, com o servidor hospedando um total de 313 usuários.

Diz-se que a campanha começou pelo menos por volta de 12 de janeiro de 2020, com base na data de criação do servidor C2, sugerindo que o malware poderia ser apenas uma pequena parte de uma campanha maior que começou há mais de um ano.

Veeam fala sobre a aquisição da Kasten e da evolução do mercado de kubernetes

Melhores práticas de Segurança em Kubernetes

Solução Unisys provê acesso a dados de maneira rápida e com uso de criptografia em trabalho remoto

5 itens de segurança em nuvem indispensáveis para 2021

As tendências da criptografia para 2021

Fonte: THN

Cadastre-se para receber o IDNews e acompanhe o melhor conteúdo do Brasil sobre Identificação Digital! Aqui!